DNSSEC 中文是「網域名稱系統安全擴充」(Domain Name System Security Extensions),DNSSEC旨在保護應用程式(以及服務這些應用程式的快取解析器)免受偽造或不當操縱的DNS資料所造成的影響(例如域名伺服器快取污染的資料)

啟用會有一些前提

網域的 DNS 區域必須提供公開金鑰 (DNSKEY)、簽名 (RRSIG) 及不存在 (NSEC 或 NSEC3 及 NSEC3PARAM) 的特殊 DNSSEC 記錄,以驗證區域的內容。

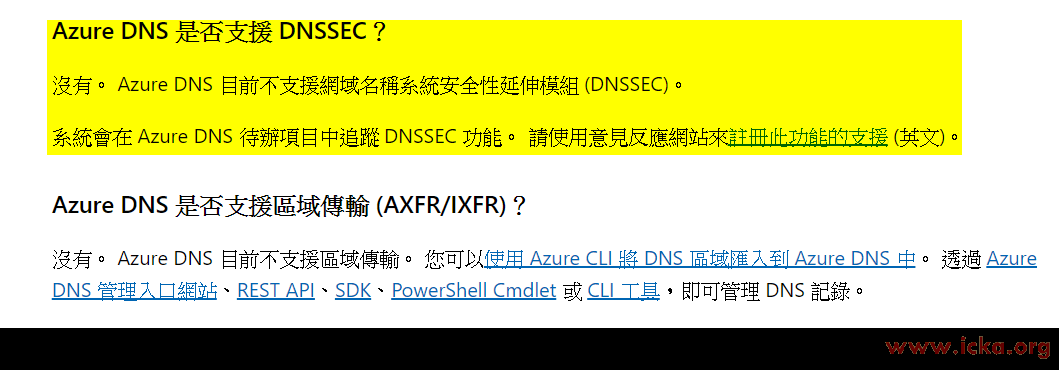

截止發稿時Azure DNS還不支援DNSSEC,來源:https://docs.microsoft.com/zh-tw/azure/dns/dns-faq#does-azure-dns-support-dnssec

頂層網域註冊 (在 example.com 中,則是指 .COM) 必須有一個 DS 記錄,才能驗證區域中的 DNSKEY 記錄。請在網域註冊商處啟用 DNSSEC,以執行此驗證作業。

這一點,一般主流的頂層網域都有支援,目前已部署在.com、.net、.org、.int、.edu、.mil和.gov等頂級域,以及部分國家和地區頂級域。Azure上購買的網域對應的註冊商網站也有啟用的選項。

https://dnssec-debugger.verisignlabs.com/可以用來檢查網域是否有啟用DNSSCE。

還有一些其他的前提,大家可以搜尋網路相關內容

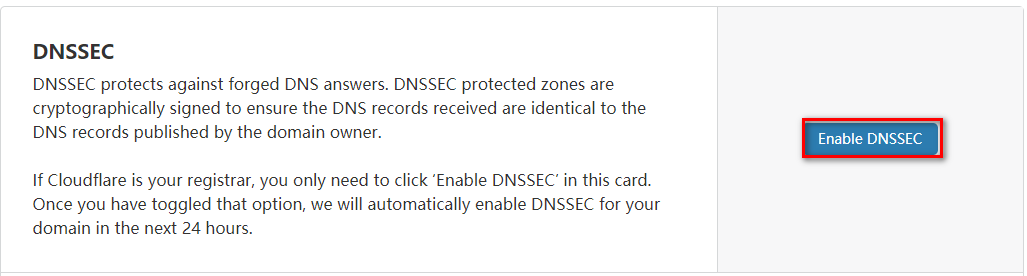

如果我們要針對Azure上購買的網域啟用DNSSEC,現階段必須將DNS記錄的管理轉移到其他提供商,此處以cloudflare為例,先將DNS管理轉到cloudflare上。

在沒有啟用DNSSEC前

在Cloudflare中開啟對應的網域DNS管理,找到DNSSEC區塊,點擊Enable DNSSEC,一般不用一分鐘即可完成

點擊Confirm關閉視窗,可以點擊DS Record查看剛才彈出的參數,後面Azure的網域管理頁面中的操作步驟需要使用到這些參數。

切換到Azure的網域管理當中

點擊DNSSCE,再點擊ADD

填寫Cloudflare中產生的參數,點擊Update提交。

生效後,到查詢網站查詢,會發現網域已經通過DNSSEC的驗證。

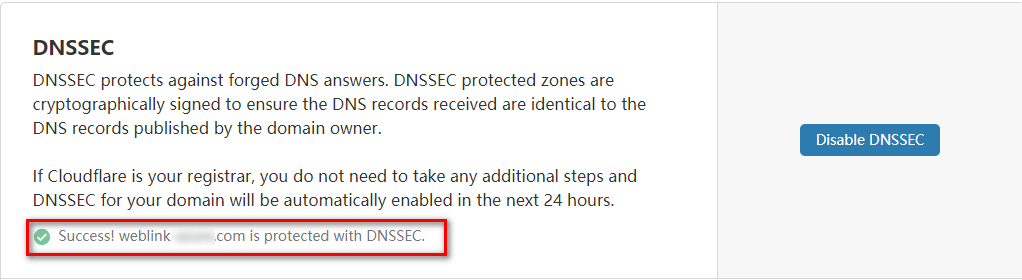

在Cloudflare中也可以看到成功的訊息